ランサムウェア攻撃は、いま確実に“侵入の仕方”が変わっています。

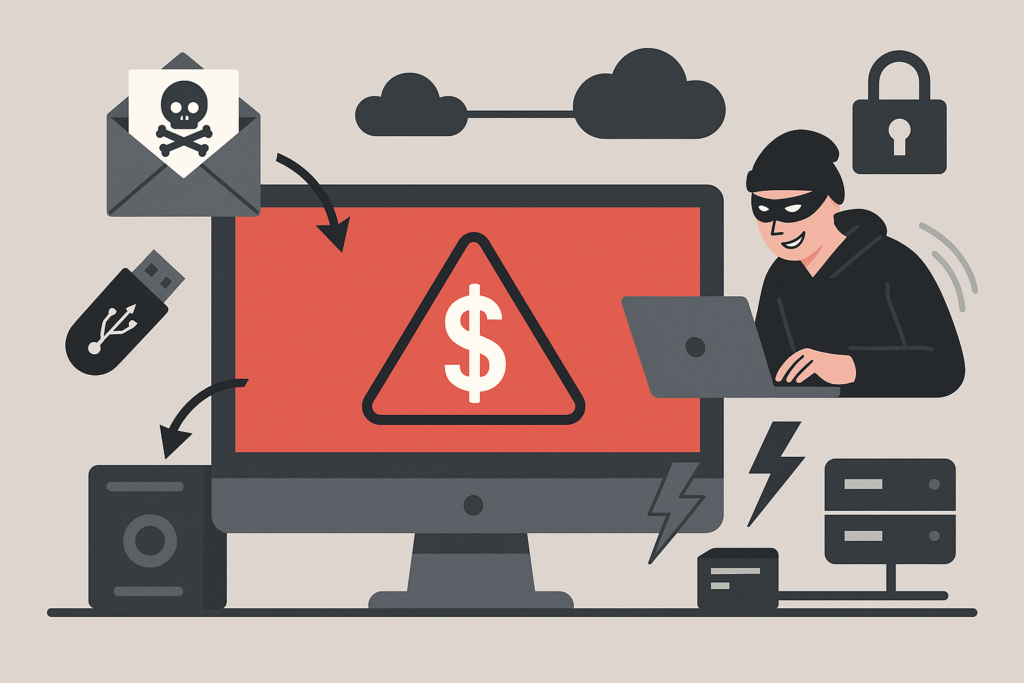

かつては「不審メールを開かなければ大丈夫」という時代もありましたが、現在の攻撃者は、メールだけでなく VPN、旧PC、RDP、SaaS設定不備、USB、委託先端末 など、あらゆる“入口候補”を徹底的に探しながら侵入ポイントを特定します。

つまりランサムウェアは、突然暗号化されるのではなく、「入口を探す → 小さく侵入 → 社内に横展開 → 暗号化・窃取」というプロセスを経て成立する攻撃です。

この「入口探索型」への変化に気づかないまま従来の対策を続けている企業は、実はもっとも危険な状態です。

防御レベルを上げるための第一歩は、“どこから侵入されるのか”を理解すること。

特に医療・介護、製造業、自治体・教育機関、中小企業などでは、業界特有のネットワーク構成や端末の使い方が影響し、攻撃者に狙われやすい“弱点の入口”がはっきり存在します。

この記事では、最新のランサムウェア感染経路のトレンドから、業界別の侵入パターン、具体的な侵入ストーリー、そして“経路別”に整理した防御チェックリストまで、 「入口を塞ぐ」視点に特化して徹底解説します。

なお、ランサムウェアについては、ランサムウェアとは?仕組み・被害・対策をわかりやすく解説!まず整備すべきは「ランサムウェアマニュアル」でも詳しくご紹介しています。併せてご覧ください。

ランサムウェアがどこから侵入し、どう広がるのかを“入口視点”で理解したい企業向けの記事です。メール・VPN・USB・旧PCなど最新の感染経路を業界別にわかりやすく整理し、すぐ使える「経路別チェックリスト」も掲載。

自社の弱点を発見し、実践的に守れるようになる内容です。

ランサムウェア感染経路の最新トレンド

近年の攻撃手法は、従来の「メールを送って相手のクリックを待つ」スタイルから、 “入口探索型”へ大きくシフトしています。攻撃グループは、侵入できそうな弱点を探しながら、複数の入口を同時に試すのが一般的です。

攻撃者はまず“入口探し”から始める

ランサムウェア攻撃は、最初の侵入に成功するまで大きな動きを見せません。攻撃者が行う最初の行動は、次のような “入口候補探し” です。

- 脆弱なVPN装置がないか

- 古いOSやパッチ未適用端末がないか

- RDP(リモートデスクトップ)が外部公開されていないか

- SaaS設定の初期パスワードが残っていないか

- USBから持ち込める環境か

- ベンダー端末や委託先PCに弱点がないか

つまり、攻撃者は 「最初に突破できる入口」を探すところから攻撃を開始します。

この“入口探索”の存在を前提にしていない企業は、侵入のリスクが非常に高くなります。

侵入前の“兆候”をつかむことが最重要

ランサムウェアは、暗号化の直前ではなく、侵入前〜侵入直後に兆候が現れるケースが多いです。

- VPNログイン試行回数の異常増加

- 不審なSaaSログインエラー

- 深夜のRDP接続試行

- 社内端末に「未知のプロセス」が短時間だけ動作

- ファイルサーバへの異常なアクセス集中

これらは「異常検知システムが高度でないと気づけない」ものではありません。

少しのログ監視だけでも早期発見が可能です。

入口で止めることができれば、暗号化フェーズに進む前に防御できます。

ランサムウェア感染は3ステップで進む(入口 → 拡散 → 暗号化)

従来の記事でよく見る「暗号化されると大変」という話ではなく、ここでは “プロセス視点” でランサムウェアの流れを解説します。

ステップ1|初期侵入の経路(認証突破/脆弱性攻撃)

攻撃者がまず行うのは最初の突破です。代表的な例は以下の通りです。

- フィッシングメール(添付ファイル・偽ログイン画面)

- VPN脆弱性の悪用(旧モデル・パッチ未適用)

- パスワードリスト攻撃(他サービスから漏れたID/パスワードの悪用)

- RDP不正アクセス(外部に開放されたままのリモート接続)

ここを突破されると、社内ネットワークに「小さく侵入」されます。

ステップ2|社内での横展開(共有フォルダ・権限奪取)

初期侵入後、攻撃者は次のような動きで 横展開(ラテラルムーブメント) を進めます。

- 無防備な共有フォルダ・NASから横展開

- 管理者権限奪取(Pass-the-Hash、ダンプ攻撃)

- パッチ未適用アプリを悪用し、別端末へ移動

ここで横展開を止められないと、被害範囲は一気に“社内全体”へ広がります。

ステップ3|暗号化・窃取・恐喝(攻撃者が最後に行う動作)

最終フェーズでは以下が行われます。

- データ暗号化

- データ窃取(情報持ち出し)

- 二重・三重恐喝(「復号+盗んだデータの公開+DDoS」など)

暗号化後は復旧が非常に困難になるため、入口で止めることがもっとも重要である理由がここにあります。

業界・現場別に多いランサムウェア感染経路

ランサムウェアの“入口”は、業界や現場の特性によって大きく異なります。

特に医療・介護、製造業、自治体・教育機関、中小企業 では、業務フローの違いがそのまま弱点の違いにつながります。

ここでは、業界別によくある「侵入パターン」を整理します。

医療・介護現場:USB/旧PC/ベンダー端末からの侵入

医療・介護の現場は、運用の制約から “業務専用端末”や“旧PC”が多く残りやすい環境です。そのため、以下の入口が突出して狙われます。

- USBメモリによる持ち込み感染

- 長年使われている旧PC(OS・アプリが古い)

- 電子カルテ・レセコンなどベンダー端末の脆弱性

- 院内ネットワーク(医療機器)と事務ネットワークの混在

特にUSBは「現場でどうしても必要」という事情から対策が遅れがちで、最も攻撃成功率が高い入口のひとつです。

製造業:工場ネットワーク(OT)が突破されるケース

製造業では、業務PCだけでなくOT(Operational Technology=工場ラインや制御端末) が入口となります。

- OT端末のWindowsが古いまま

- 外部ベンダーがリモート接続するRDPが開放

- 工場ネットワークと社内ネットワークが分離されていない

- 製造機器のパッチが現場事情で適用できない

一度侵入されると、「事務PC → 工場ライン → 生産停止」という深刻な被害につながりやすいのが大きな特徴です。

自治体・教育機関:VPN+メールを同時狙いされる

自治体・教育機関で増えているのは、VPN機器の脆弱性 × フィッシング攻撃の同時狙い です。

- VPN機器のアップデート不足

- 教職員・職員のメールアカウントへの偽装メール

- 臨時職員・非常勤講師の端末管理が不統一

複数の入口を同時に狙われるため、侵入の判断が遅れると全庁/全学校に影響が及びます。

中小企業:SaaS設定不備・RDP公開が最大リスク

中小企業で最も多い入口は、次の2つです。

- 初期設定のまま使われているSaaS・クラウドサービス

- 外部公開されたままのRDP(リモートデスクトップ)

「IT部門がいない」「設定をそのまま使っている」という事情が重なり、設定不備がそのまま入口になる ケースがよく見られます。

特にクラウドサービスは、攻撃者が「外から設定不備を見つけやすい」ため、リスクが顕在化しやすい領域です。

感染経路を塞ぐ“経路別”ランサムウェア対策チェックリスト

多くの企業が「セキュリティ対策をしているつもり」でも攻撃を受けてしまう理由は、 “入口ごとの対策”ができていないためです。

ランサムウェアは、①認証突破 → ②ネットワーク侵入 → ③社内横展開 → ④暗号化 という順番で進むため、入口(感染経路)を1つずつ“塞ぐ”対策がもっとも効果的です。

以下では、実際の攻撃手法に合わせた 経路別チェックリスト をまとめました。

認証突破を防ぐためのチェック(MFA/ログ監視)

▼フィッシング・パスワードリスト攻撃・VPN突破を防ぐ対策

□ 主要システム(メール/VPN/SaaS)にMFA(二要素認証) を導入している

□ VPNの初期パスワードや弱いパスワードが残っていない

□ 入退職者のアカウント削除が即日で行われている

□ 深夜のログイン試行や海外アクセスのログを毎日チェックしている

□ パスワード使い回しを禁止し、定期的な強度チェックを行っている

□ 管理者アカウントのログイン履歴を月1で確認している

MFAだけでも攻撃成功率は大幅に下がり、入口の大半を塞ぐことができます。

ネットワーク侵入を塞ぐためのチェック(RDP封鎖・サーバ分離)

▼RDP不正アクセス・横展開を防ぐ対策

□ RDP(リモートデスクトップ)の外部公開を完全に禁止 している

□ 外部ベンダーのリモート接続は、VPN+MFAで限定している

□ ファイルサーバ・NASのアクセス権を“最小権限”に設定している

□ 事務ネットワークとOT(工場ライン)・医療機器ネットワークが分離されている

□ 共有フォルダに誰でも書き込みできる状態を放置していない

□ 不正通信(SMB、RDPなど)を遮断するファイアウォールポリシーを定期点検している

横展開の多くは「権限の設定不足」で発生します。アクセス権の棚卸しは最もコスパの高い防御手段です。

USB・外部メディア対策のチェック

▼医療・介護・製造業で特に必要な対策

□ USBメモリの利用を「許可制」にし、使用履歴を記録している

□ 未承認USBの使用をブロックする設定を適用している

□ 工場ライン・現場端末に外部メディア禁止ポリシーを適用している

□ 持ち込みPC(ベンダー端末)のウイルスチェックを義務化している

□ USB経由での実行ファイルの自動起動(AutoRun)を無効化している

USBは攻撃者にとって“最も楽に突破できる入口”で、現場では特に要注意です。

SaaS・クラウド設定の安全性チェック

▼中小企業で最も被害が多い領域

□ SaaSアカウントにMFAを導入している

□ 共有リンク(誰でもアクセス可)を無期限で放置していない

□ 管理者アカウントが私用メールになっていない

□ “全員に共有”フォルダを業務上必要な最小範囲に絞っている

□ アクセスログを毎月確認し、不審なログインを洗い出している

□ 社外ユーザーへ誤って権限付与していないかチェックしている

クラウドは便利な反面、 設定1つで外部に丸見えになる リスクがあります。

パッチ適用・脆弱性対応のチェック

▼VPN突破・脆弱性攻撃・横展開の対策

□ VPN機器・ファイアウォールが“最新ファームウェア”で動作している

□ Windows/Mac/サーバの更新が自動適用になっている

□ Java/Adobe/ブラウザなど脆弱性の多いアプリも更新管理されている

□ 古いOS(Windows 7/8/古い医療機器OSなど)が現場に残っていない

□ パッチを当てられない端末はネットワークを分離している

□ ベンダーが管理している機器のパッチ状況を定期報告として義務化している

攻撃者の侵入は、「パッチ未適用」から始まるケースが圧倒的多数です。

感染経路を把握しておくことで“初動対応”のスピードが激変する

ランサムウェアの被害を最小限に抑えられるかどうかは、「最初の5分で、何を止め、どこを切り離すか」を判断できるか にかかっています。

その判断を誤らないためには、 “どの経路から侵入されやすい組織なのか”をあらかじめ把握しておくこと が重要です。

感染経路によって、初動で優先すべき対応がまったく変わるためです。

メール型/VPN型/USB型で初動判断は異なる

ランサムウェアは、どの入口から侵入したかによって止めるべき箇所も、調査すべきログも、切り離す対象も変わります。

● メール型(フィッシング)に強い組織

→ 初動は「ユーザー特定」「メール隔離」「類似メールの社内探索」。

● VPN型(パッチ未適用・認証突破)に弱い組織

→ 初動は「VPN遮断」「管理者アカウントの即時ロック」「ログ解析」。

● USB型(医療・介護/製造で多い)に弱い組織

→ 初動は「対象端末のネットワーク隔離」「持ち込みログの確認」。

自社の“弱い入口”を理解していれば、初動が迷わず実行できます。

被害拡大を防ぐには「侵入経路の特定」が絶対条件

暗号化が始まってから動いても、被害は止められません。最も重要なのは、“暗号化前の小さい異常”に気づけるかどうか。

- VPNログに不審ログイン

- 深夜のRDP接続失敗ログ

- 共有フォルダのアクセス集中

- USB接続の不審履歴

- SaaSログインエラーの異常増加

これらはすべて 侵入前の“兆候” であり、入口が特定できれば、暗号化される前にネットワーク遮断やアカウント凍結で被害を止められます。

ランサムウェア対策は“入口発見力”で決まる

従来は「ウイルス対策ソフトで守る」ことが中心でした。

しかし現在は、入口探索型 の攻撃が増加したため、 “入口を早期に見つける力”が、最大の防御力 になっています。

入口発見力を高めるポイントは以下のとおりです。

- 日々のログを見て“普段と違う動き”を認識できること

- 業界に多い入口パターンを理解していること

- 自社ネットワークの弱点を把握していること

- 入口別の初動対応手順(VPN/メール/USB)を事前に決めておくこと

初動の5分で被害範囲が変わる以上、経路理解こそが最大の“攻撃前の防御策” になります。

ランサムウェア感染経路を想定した企業は強い

ランサムウェア対策は、技術力の有無ではなく、「どの経路から侵入される可能性が高いのか」を把握できているか で成果が決まります。

入口理解が浅い組織は、

・メール対策だけ強い

・ウイルス対策は導入している

・バックアップも取れている

という“部分的な防御”に陥り、肝心の侵入経路がノーマークのままになりがちです。

一方で、経路を正しく理解している企業は、少ない投資でも 入口を的確に塞ぐ“実効的なセキュリティ” を構築できます。

ランサムウェア感染経路理解=最大の防御

攻撃者は「侵入できる入口」を探しているだけです。つまり入口さえ塞げば、攻撃は成立しません。

- VPNは常に最新ファームウェアか

- RDP公開はゼロか

- USBの利用管理はできているか

- SaaSの初期設定が放置されていないか

- 古いPC・旧OSが残っていないか

“入口単位の点検”だけでも、攻撃成功率は劇的に下がります。

入口対策+横展開防止が必須

入口を突破されても、横展開を止めれば全社暗号化は防げます。

攻撃者は次の順に動くため、横展開フェーズで止めることが最も効果的です。

- 小さく侵入

- 権限奪取

- 共有フォルダへ横展開

- 最後に暗号化・窃取

この「横展開」を防ぐ施策は次の通りです。

- 管理者権限を最小限にする

- 共有フォルダの書き込み権限を整理

- 工場ネットワーク/医療ネットワークを分離

- パッチ未適用端末を洗い出す

横展開が止まれば、暗号化も恐喝も成立しません。

侵入される前提で“経路を塞ぐ”意識が企業を守る

100%侵入を防ぐことは不可能です。

しかし 「どの入口から来るか」を理解して塞いでおく ことで、99%の攻撃を未然に防ぐことができます。

現代のランサムウェア対策は、

・入口探索型の攻撃を前提にする

・既存の業務フローに合った対策を選ぶ

・自社に特有の“弱い入口”を理解する

これがすべてです。

入口を制する企業は、ランサムウェアを制します。

ランサムウェア対策マニュアルは“必須の企業資産”

ランサムウェア攻撃は、メールだけではなく、VPN・USB・旧PC・SaaS設定不備など、

あらゆる“入口”を狙う「入口探索型」へ進化しています。

そのため企業が行うべき対策は、単なるウイルス対策ではなく「入口ごとの弱点を理解し、塞ぐ仕組みを整えること」 です。

しかし、入口が複数あり、部署によって使う端末・ネットワークが異なる以上、「何をどの順番で確認すべきか」 を口頭で共有するだけでは不十分です。

そこで必要になるのが、“ランサムウェア対策マニュアル”の整備 です。

ランサムウェア対策マニュアルがもたらす価値

- 入口別のチェック項目を共通化できる

- IT担当だけでなく、現場スタッフ・管理者も同じ基準で動ける

- 侵入が疑われた際の 初動対応(5分以内)の迷いをゼロにできる

- USB、VPN、RDP、クラウドなど “自社特有の弱点”を明文化できる

- システム更新・端末入れ替え時に 対策漏れがなくなる

特に、医療・介護・製造業・自治体・中小企業など、“現場ごとに機器が違う”業界では、マニュアル化の有無が被害の有無そのものを左右します。

入口を理解し、マニュアルを整備できる企業は強い

ランサムウェア対策の本質は、「侵入後の対応」ではなく “侵入されない仕組みづくり” にあります。

そのために必要なのは、特別なセキュリティ技術ではなく、経路理解、経路ごとのチェックリスト、組織全体で共有できるマニュアルです。これら3点が揃った企業は、攻撃が高度化してもランサムウェア被害を受けにくい “強い組織” になります。

この機会にぜひ、マニュアル整備を検討してみてはいかがでしょうか。

ーーー

“How Did Ransomware Break In?”

Latest Ransomware Infection Pathways and a Comprehensive Defense Checklist

▼下記記事もおすすめ▼

Grokとは?話題の対話型AIの特徴・使い方・ChatGPTとの違いを解説